如何分析入侵門戶網站的攻擊行為

前言

網站“被黑”是網絡管理者在日常運維工作中極為頭疼的問題,一方面黑客不斷演進的手段使得攻擊行為難以被感知,系統的高復雜度又讓防范更加困難;另一方面,傳統的應用及安防設備缺乏完整的通訊數據,這使得溯源工作難以開展。網站“被黑”事件,不僅影響了網站相關業務的正常運行,更嚴重影響了該網站所屬單位的企事業形象。本案例將通過分析一起某門戶網站“被黑”的真實案例,講解如何準確定位攻擊行為,并復盤整個攻擊事件過程。

1.1 問題描述

某門戶網站多次“被黑”,影響惡劣,已經引起相關領導的高度重視。由于運維管理人員不了解黑客的攻擊手法,因此無法徹底避免這類安全事件發生,只能通過登錄被黑服務器查找到被黑頁面,并刪除相關“黑鏈”信息等處理方式,這使得運維工作十分被動。

因此,該門戶網站領導決定利用記錄網絡全流量的技術手段,經過多方比較,最終選擇部署科來網絡回溯分析系統(RAS)來收集全部網絡流量,還原“事故現場”,從而徹底解決這一難題。當事件再一次發生之后,該網站運維人員第一時間聯系了網絡分析工程師,對本次安全事件進行針對性的分析工作。

1.2 分析過程

1.2.1 問題現象分析

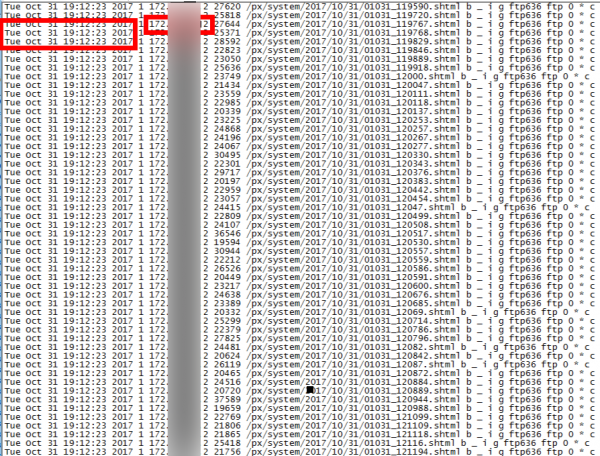

首先,網絡分析工程師和客戶運維工程師合作,通過登錄被黑服務器,刪除相關“黑鏈”信息,及時恢復網站的正常訪問,并確定“被黑”時間為10月31日19點12分(服務器時間),進而了解到相關“黑鏈”是由172.X.X.2為制作服務器并通過FTP上傳至被黑服務器,詳情如下圖所示。

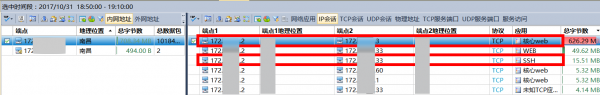

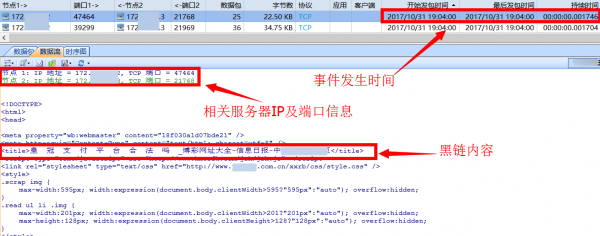

通過服務器相關日志提供的IP及時間信息,在科來網絡回溯分析系統中找到該事件發生時段的流量,下載并回溯分析這段時間內的通訊數據,內容如下圖所示。

在事發時間段,存在兩個可疑點:

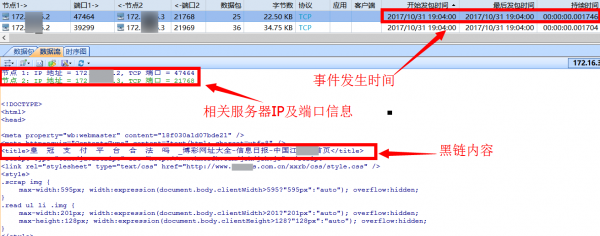

1)制作服務器172.X.X.2與發布服務器172.X.X.3進行過數據通訊,且通信內容就是將“黑鏈”上傳至發布服務器,內容如下圖所示。

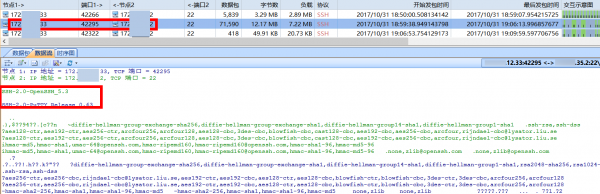

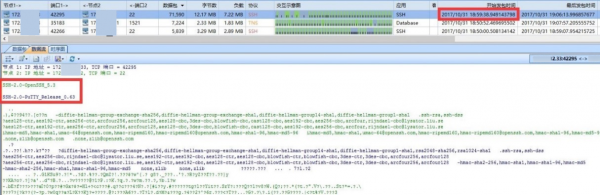

2)制作服務器172.X.X.2還與另外一臺服務器172.X.X.33進行了數據通信,且使用的應用是SSH。SSH作為服務后臺調試的軟件,此時不恰當的出現而引起注意,如下圖所示。

通過分析發現,172.X.X.33向172.X.X.2發起了后臺數據的調試訪問,故172.X.X.2并非直接“真兇”,還需要對172.X.X.33的通訊數據進行進一步分析確認。

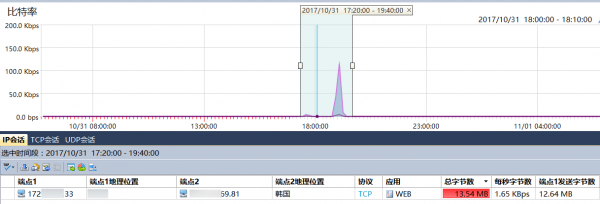

172.X.X.33為該網站移動端發布系統的服務器,能夠直接與外界的互聯網IP進行通訊。通過科來設備進行數據回溯,梳理出事發時間段內該嫌疑主機與其他主機的通訊記錄,如下圖所示。

如上圖所示,除了正常來自國內互聯網的訪問IP,還隱藏著一個來自韓國的IP地址112.X.X.81。網站作為某省的著名門戶網站,其主要的訪問源都在國內,通常情況下不會有來自境外的訪問,故此韓國IP有重大嫌疑。

對此,我們將172.X.X.33與112.X.X.81的通訊流量進行單獨的回溯分析,其流量趨勢,如下圖所示。

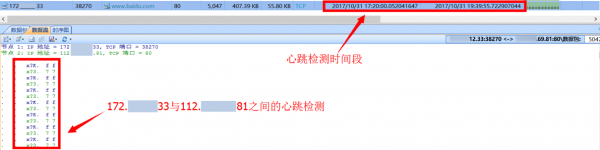

通過上圖可直觀的看到,172.X.X.33與112.X.X.81在17點20分至19點30分都存在持續性的流量通訊行為,通過進一步數據挖掘,可以看到172.X.X.33在17點20分對112.X.X.81首先發起了主動外聯,并與境外主機建立了心跳檢測的鏈接,如下圖所示。

由于傳統的安全防護設備只對由外至內的通訊流量進行安全監測,而本次連接是由內網IP主動發起,故成功避開了防火墻等安全設備的檢測。由此可見,172.X.X.33這臺服務器早已被黑客滲透,并被寫入了惡意程序。

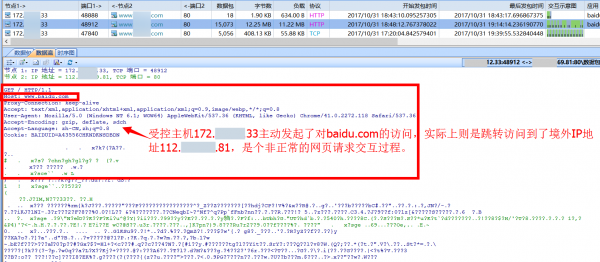

在連接建立以后,112.X.X.81開始對172.X.X.33進行遠程操作,詳情如下圖所示。

受控主機172.X.X.33主動發起一個對www.baidu.com的訪問請求,而實際地址卻指向了境外IP地址112.X.X.81,由此可知,這是一個偽裝的網頁訪問交互過程。本次會話持續時間段為18點48分12秒至19點14分14秒,表明黑客通過對受控主機172.X.X.33進行了長達26分鐘的實際操控。

1.2.2 事件復盤

復盤整個事件需要我們將觀察點返回至172.X.X.33、制作服務器172.X.X.2及發布服務器172.X.X.3上,還原整個“犯罪過程”:

1)經過黑客與受控主機172.X.X.33的相關準備工作后,出于隱匿行蹤的考慮,172.X.X.33首先與制作服務器172.X.X.2建立聯系,并在18點59分38秒成功登錄172.X.X.2的調試后臺,并將其作為攻擊跳板。

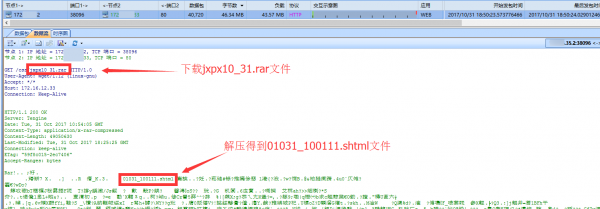

2)然后172.X.X.2在18點50分24秒對172.X.X.33進行反向訪問,將黑客事先上傳至172.X.X.33服務器的壓縮文件jxpx10_31.rar進行下載,并解壓得到01031_100111.shtml文件。

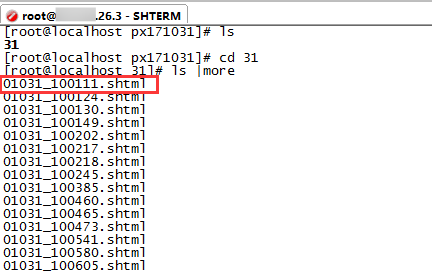

3)最后,再由“跳板”172.X.X.2將惡意文件上傳至發布服務器172.X.X.3。經過發布服務器后臺查詢,01031_100111.shtml文件正是被上傳至發布服務器的“黑鏈”文件。

1.3 分析結論

首先攻擊者在該網移動端發布系統172.X.X.33上寫入惡意程序,并通過其建立與網站的連接。通過該系統制作服務器172.X.X.2下載要發布的“黑鏈”,并上傳給發布服務器172.X.X.3,最終實現了惡意鏈接的發布。由此可見,整個攻擊過程隱蔽性高且經過長期策劃,攻擊者利用該網站作為門戶網站的流量優勢,發布惡意“黑鏈”謀求暴利,極大的損傷了該網站的聲譽。

1.4 價值

網絡全流量回溯分析,實現長期網絡實時數據的完整保存,可以在發現問題時提供一定時間范圍(根據采用設備的存儲容量而定)內的回溯分析,為迅速定位問題發生原因提供了全面的分析依據,同時為網絡安全事件發生后的數據取證提供了強有力的數據支撐。

另外,我們說網絡全流量分析是應對安全問題行之有效的手段,因為再高級的攻擊都會留下網絡痕跡。通過對這些蛛絲馬跡的跟蹤分析,可以感知并發現未知威脅,復盤攻擊手法,從而采取應對措施,及時止損。